Ivanti Device Control bietet wirksamen, skalierbaren Schutz. Device Control eignet sich ideal für Server, Assets mit fester Funktion (z. B. POS- oder ATM-Systeme sowie Systeme zum Bezahlen an der Zapfsäule) und Thin-Client- oder virtualisierte Endpunkte. Die Lösung ermöglicht eine schnelle Erkennung und Sperrung von Endpunkten, um eine nicht autorisierte Nutzung von Wechseldatenträgern und Ports sowie die Installation und Ausführung unbekannter Anwendungen zu verhindern. Hierdurch reduziert sich Ihre Angriffsfläche ganz erheblich.

Ivanti Device Control

Software für die Gerätekontrolle

Schützen Sie Daten vor Verlust oder Diebstahl und halten Sie Ihre Mitarbeiter produktiv

Datendiebstahl verhindern

Schützen Sie Endpunkte vor Malware

Sicherheitsrichtlinien verbessern

Produktivitätstools schützen

Verschlüsselung von Unternehmensdateien und Einschränkung von Datenkopien

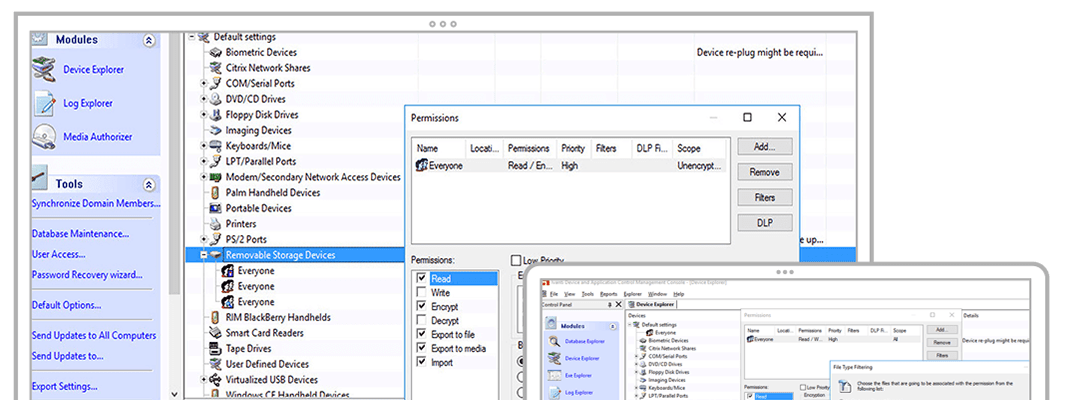

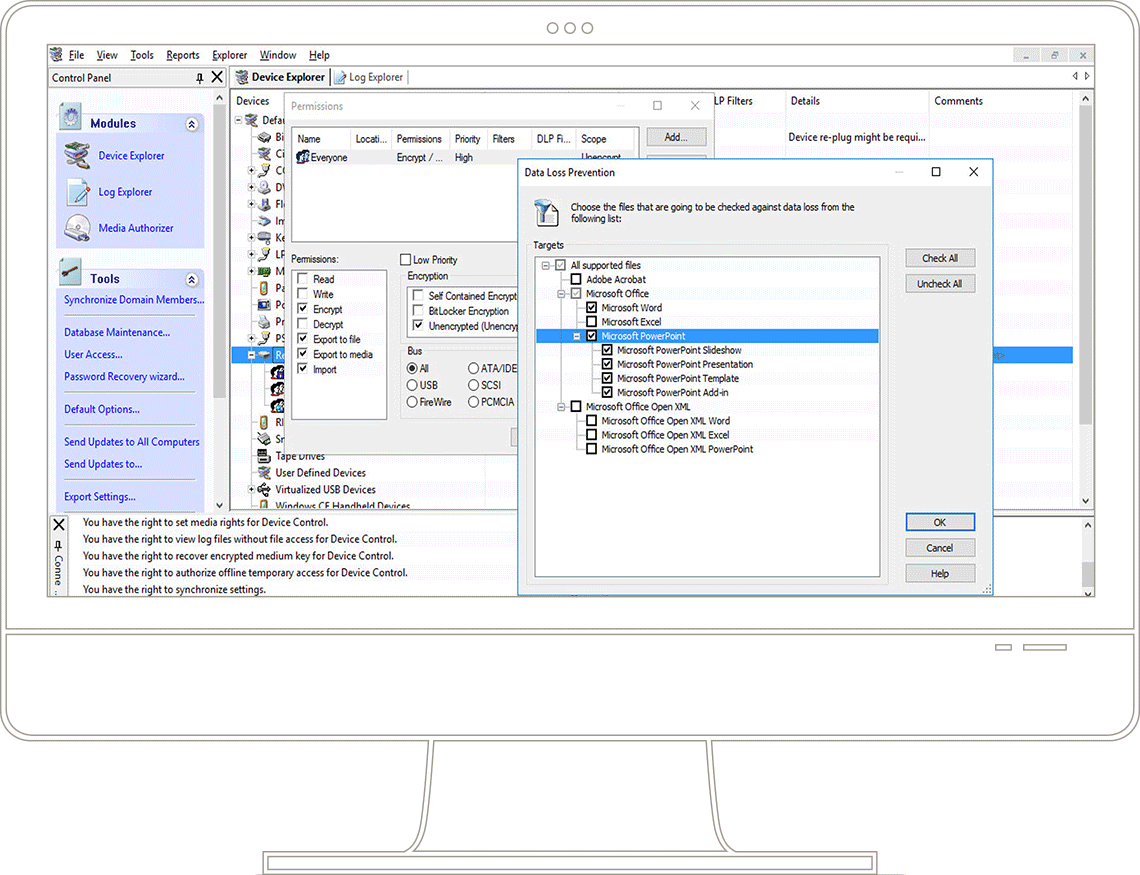

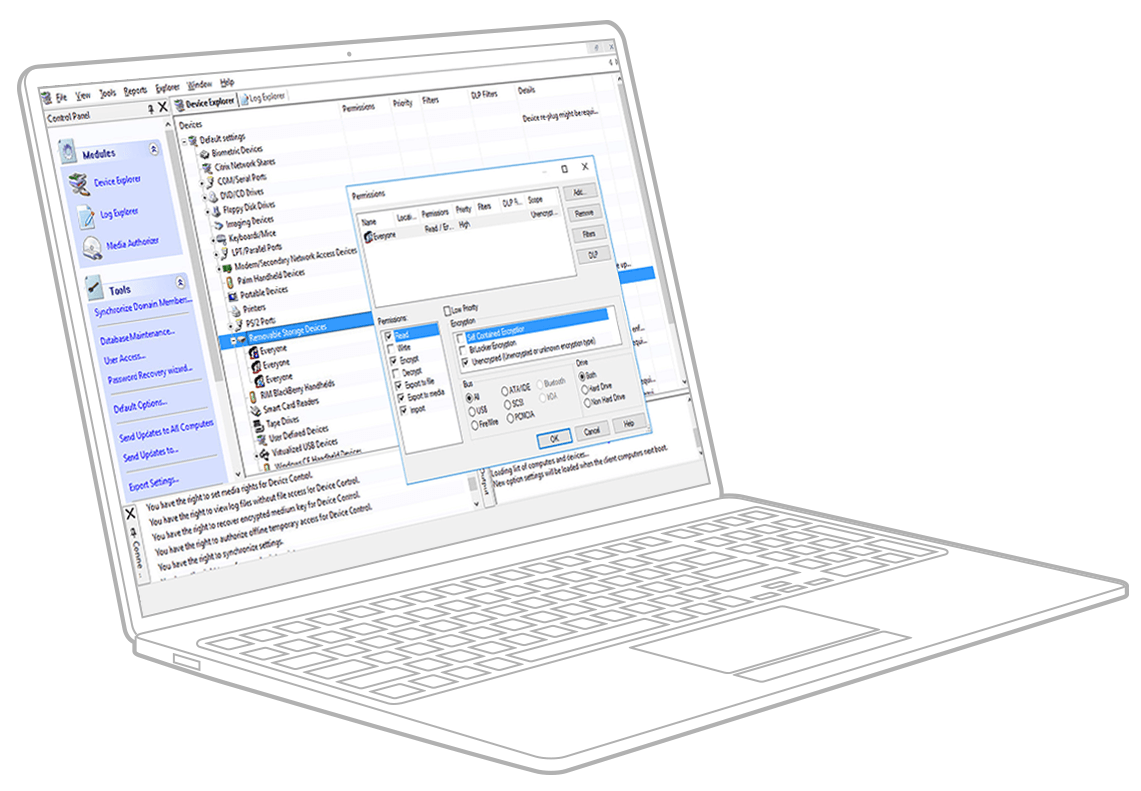

Verwalten Sie auf Benutzerbasis die Dateitypen, die nicht auf Wechseldatenträger verschoben werden dürfen, und beschränken Sie die tägliche Datenmenge, die auf Wechseldatenträger kopiert werden darf. Fügen Sie eine erzwungene Verschlüsselung hinzu und verbieten Sie das Herunterladen von ausführbaren Dateien von Wechseldatenträgern, um einen zusätzlichen Schutz vor Malware zu bieten.

Sichere, flexible und skalierbare Architektur

Bieten Sie unternehmensweite Kontrolle und Durchsetzung durch eine skalierbare Client-Server-Architektur mit einer zentralen Datenbank, die sowohl Windows, macOS als auch Microsoft Surface-Geräte (ARM64) unterstützt. Ivanti Device Control Agents sind gegen unbefugtes Entfernen geschützt - selbst durch Benutzer mit administrativer Berechtigung.

Zentralisierte Geräteverwaltung

Definieren und verwalten Sie zentral den Zugriff von Benutzern, Benutzergruppen, Workstations und Workstation-Gruppen auf autorisierte Geräte, Cloud-Speichersysteme sowie die Microsoft Bitlocker System Drive-Verschlüsselung. Geräten, Medien und Benutzern, die nicht explizit autorisiert sind, wird der Zugriff standardmäßig verweigert.

Werden Sie aktiv, und setzen Sie auf Datenzugriffs- und Gerätekontrolle, ohne die Produktivität der Benutzer auszubremsen.

Ihre Benutzer benötigen einen einfachen Zugriff auf Daten. Doch dies birgt auch das Risiko von Datenverlusten und Malware. Ob böswillig oder unbeabsichtigt, Vorfälle dieser Art können ein Albtraum sein. Verschaffen Sie sich einen Vorsprung, indem Sie Ihre Angriffsfläche für Bedrohungen verkleinern, ohne Ihre Mitarbeiter oder die Dynamik des Geschäfts zu stören.

Device-Allowlisting

Weisen Sie einzelnen Benutzern oder Benutzergruppen Berechtigungen für autorisierte Wechseldatenträger und Cloud-Speicher zu.

Kontextbasierte Zugriffsrechte

Bewertung und Anwendung von Richtlinien auf alle „Plug-and-Play“-Geräte und Cloud-Speicher nach Klasse, Gruppe, Modell oder spezifischer ID.

Temporärer Zugriff

Gewähren Sie Ihren Anwendern zeitlich begrenzten oder geplanten Zugriff auf Wechseldatenträger und Cloud-Speicher, damit sie bei Bedarf auf die benötigten Daten zugreifen können.

Shadowing-Funktionen

Aktivieren Sie das Shadowing von Dateinamen oder vollständigen Dateien, um alle kopierten Daten an einem zentralen Ort zu erfassen und zu speichern. So können Sie überwachen, was kopiert wurde, und im Falle eines Diebstahls oder Hardwareausfalls ganze Dateien wiederherstellen.

Rollenbasierte Zugriffskontrolle

Ordnen Sie Benutzern oder Benutzergruppen Berechtigungen basierend auf ihren Windows Active Directory- oder Novell eDirectory-Identitäten zu.

Aussagekräftige Informationen

Vereinheitlichen Sie Ihre IT-Daten ohne Skripting. Mehr Transparenz über Silos hinweg unterstützt Ihre Proaktivität und Reaktionsschnelligkeit im Hinblick auf Sicherheitsbedrohungen.

Beseitigen Sie Geräteanfälligkeiten – ohne Unterbrechung.

Ihre Benutzer benötigen einen einfachen Zugriff auf Daten innerhalb und außerhalb des Netzwerks. Geben Sie ihnen die Möglichkeit, bei Bedarf Geräte zu verwenden, ohne dabei Angreifern Tür und Tor zu öffnen.