Patch Tuesday im August: Cyberkriminelle machen keine Sommerpause

Auch im heißen August gilt es wachsam zu bleiben. Zum Patch Tuesday im August behebt Microsoft 120 verschiedene Schwachstellen. Auch Apple und Adobe liefern neue Sicherheitsupdates.

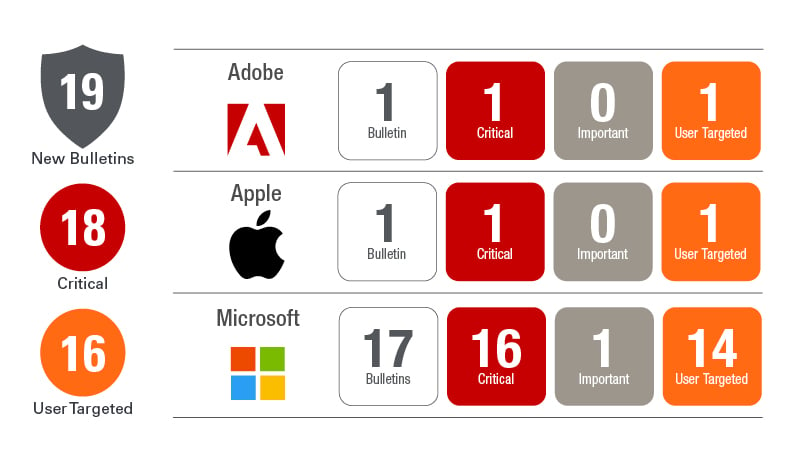

Jeden Monat, wenn wir die Analyse des Patch Tuesdays zusammenstellen und unseren Lesern mitteilen, erhalten wir viele Kommentare, die sich einfach mal eine Pause des Patch Tuesday wünschen. Aber die Schadecode-Entwickler und Cyberangreifer kennen keinen Urlaub. Auch die Corona-Pandemie hindert sie nicht, im Gegenteil, sie sind aktiv und gefährlich wie immer. Deshalb hat Microsoft zum Patch Tuesday im August 120 verschiedene Schwachstellen in Microsoft Windows, Edge, Internet Explorer, Office, SQL Server Management Studio, .Net Framework und einer Reihe weiterer Microsoft-Komponenten und -Entwicklungstools geschlossen. Adobe hat 26 CVEs in Acrobat und Reader behoben und Apple hat gerade 20 CVEs in iCloud gelöst.

17 kritische CVEs, zwei Zero-Day-Schwachstellen und eine öffentlich bekannte Schwachstelle

Microsofts Veröffentlichung zum Patch Tuesday im August umfasst 17 kritische und insgesamt 120 behobenen CVEs. Enthalten sind hierbei zwei Zero-Day-Schwachstellen, eine davon ist bereits öffentlich bekannt. Die Sicherheitslücken betreffen alle Windows-Betriebssystemversionen bis zurück zu Windows 7 und Server 2008 sowie den Internet Explorer auf allen Betriebssystemen.

Der August Patch Tuesday löst auch eine Sicherheitslücke in Windows Print Spooler Elevation of Privilege (CVE-2020-1337), die kürzlich für Schlagzeilen sorgte.

Außerdem hat Microsoft zum Patch Tuesday eine kritische Sicherheitslücke (CVE-2020-1380) in der Microsoft Scripting Engine behoben, durch die Angreifer willkürlich Code im Kontext des aktuellen Benutzers auszuführen könnten. Diese Schwachstelle betrifft den Internet Explorer in allen Windows-Editionen einschließlich Windows 7 und Server 2008. Die Sicherheitslücke kann genutzt werden, um einen Anwender über eine speziell gestaltete oder manipulierte Website, auf der vom Benutzer bereitgestellte Inhalte oder Werbung möglich sind und über Anwendungen oder Microsoft Office-Dokumente, die die IE-Rendering-Engine hosten, ins Visier zu nehmen. Die Limitierung der Privilegien eines Benutzers würde die Zugriffsmöglichkeiten eines Angreifers über diese Schwachstelle einschränken. Die Schwachstelle scheint sich auch auf die neueren Betriebssystemversionen auszuwirken.

Zum Patch Tuesday im August auf die richtige Priorisierung der Risiken achten

Microsoft hat eine wichtige Schwachstelle (CVE-2020-1464) in Microsoft Windows behoben, die es ermöglichen könnte, Sicherheitsfunktionen zu umgehen und unsachgemäß signierte Dateien zu laden. Diese Schwachstelle wurde bei Angriffen entdeckt und öffentlich bekannt. Interessanterweise wird die Schwachstelle nur als „Important“ eingestuft und hat eine CVSSv3-Basisbewertung von 5,3, obwohl sie bereits aktiv ausgenutzt wird. Dies ist ein großartiges Beispiel dafür, wie durch die Priorisierung Dringlichkeitsstufen verfehlt werden können. Diejenigen, die auf der Grundlage des Anbieter-Schweregrads „Critical“ oder CVSS-Scores eines bestimmten Levels oder höher agieren, sollten sicherstellen, dass sie über andere Metriken verfügen, um bereits ausgenutzte oder öffentlich bekannte Schwachstellen zu beheben.

Eine weitere bemerkenswerte Schwachstelle, die beim Patch Tuesday im August behoben wurde, ist in Netlogon (CVE-2020-1472). Dies ist ein zweiteiliges Update. Der zweite Teil wird im Februar 2021 erscheinen, aber Microsoft weist darauf hin, dass Sie sich bereits auf dieses Ereignis vorbereiten sollten. Die Sicherheitsanfälligkeit würde es einem nicht authentifizierten Angreifer ermöglichen, MS-NRPC zu verwenden, um eine Verbindung zu einem Domain Controller herzustellen und so Zugang zu einem Domain Administrator zu erhalten. Microsoft führt eine Änderung am Secure Channel von Netlogon ein, um diese Schwachstelle zu beheben, aber die Änderung könnte sich auch auf Ihre Umgebung auswirken. Beginnend mit dieser Version wurden Ereignis-IDs skizziert, nach denen Sie suchen und auf die Sie reagieren sollten, da diese von der kommenden Änderung im Februar betroffen sind. Weitere Einzelheiten hierzu finden Sie in diesem Beitrag von Microsoft.